UgreenのNAS(DXP 4800 Plus)を使い始めて、VPN環境を整えたいと考えた僕。最初はおなじみのWireGuardを直接設定しようとしたものの、VPN構築は予想以上にハードルが高く、断念しかけた。

そんなとき、Ugreenサポートに相談すると、

「Tailscaleを使えば、かんたんにVPNが作れますよ」とアドバイスをもらった。

正直聞いたことなかったやつなんだけど、調べてみると今のスタンダートはコレみたいだ。試してみたところ、驚くほどスムーズに設定できたので、この記事でその手順をまとめたいと思う。

スポンサーリンク

Tailscaleとは?WireGuard技術を基盤としたリモートアクセスツール

Tailscaleは、WireGuard技術をベースにした安全・高速なリモートアクセスツールだ。

特徴は次の通り:

| 特徴 | 内容 |

|---|---|

| 使いやすさ | 数コマンド or アプリを入れてログインするだけ |

| セキュリティ | WireGuardで全通信を強力に暗号化 |

| 速度 | P2P接続で爆速通信、リレー経由でも実用的な速度 |

| デバイス対応 | Windows、Mac、Linux、iOS、Android、NAS |

| 管理 | Webコンソールから端末管理ができる |

| コスト | 個人利用なら無料枠でほぼ十分 |

特に、

- ポート開放不要

- DDNS設定不要

- 高速&超安全

これらが揃っているのが、Tailscaleの魅力だ。

まさに、「自分専用の小さなインターネットを、かんたん&安全に作れる魔法のツール」。

Tailscaleの速さについて、やさしく解説

Tailscaleは、基本的にかなり速い部類に入る。

まず基本性能

通信プロトコルにWireGuardを採用しているため、VPNとは思えない軽快さがある。

P2P接続できた場合は爆速

端末同士が直接つながった場合、

- Ping値:1ms前後

- 転送速度:数百Mbps〜1Gbps

という、ほぼローカルLAN並みのスピードを叩き出す。

ただし注意点も

| 状況 | スピード感 |

|---|---|

| P2P接続できた場合 | 超高速!ほぼローカルレベル |

| ファイアウォール越えリレー経由 | 若干遅い(数十〜100Mbps程度) |

体感まとめ

- 軽いファイル転送、リモートデスクトップ操作 → サクサク

- 数GB超えの大容量ファイル連続転送 → P2Pなら快適、リレーなら多少我慢

- ストリーミング視聴 → P2Pなら問題なし、リレー経由ならたまに引っかかる

スポンサーリンク

Tailscaleまとめ

| 内容 | まとめ |

|---|---|

| P2P接続時 | 家庭LAN並みに速い |

| リレー経由時 | 実用レベルは十分だが爆速ではない |

| 向いてる用途 | リモート操作、軽〜中量ファイル転送 |

| 向かない用途 | 重い素材を大量送受信する使い方 |

【手順】Ugreen NASにTailscaleを導入する方法

1. Tailscaleアカウント登録

- Tailscale公式サイトにアクセス

- MicrosoftアカウントやApple IDで簡単登録(僕はGoogleのアカウントにしました)

- 管理画面から認証キー(auth key)を発行(ReusableをONにするのがおすすめ)

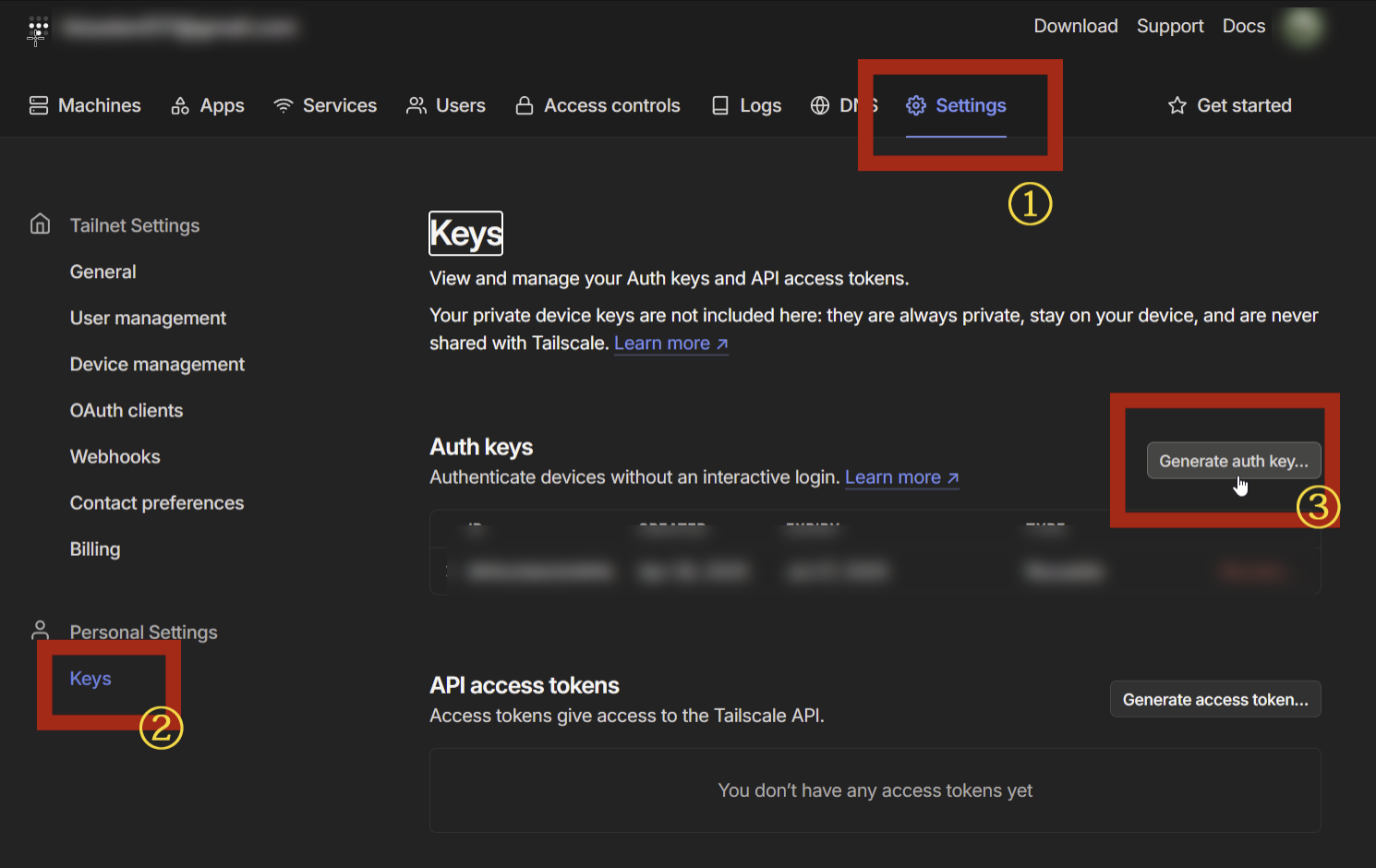

[Settings]ページで、「Generate auth key」をクリックして認証キーを生成。

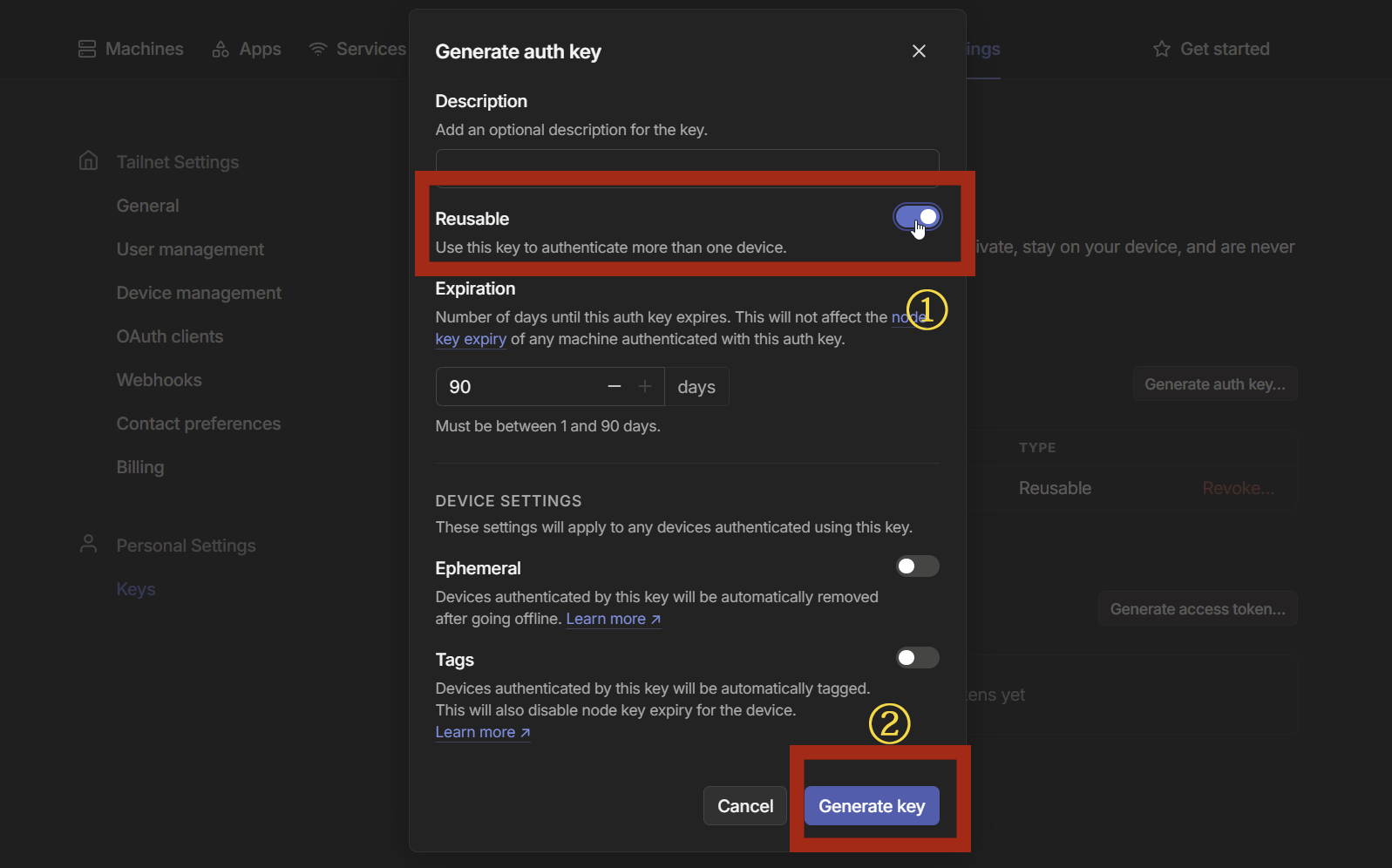

「Reusable」のスイッチをオンにし、「Generate key」をクリックします。

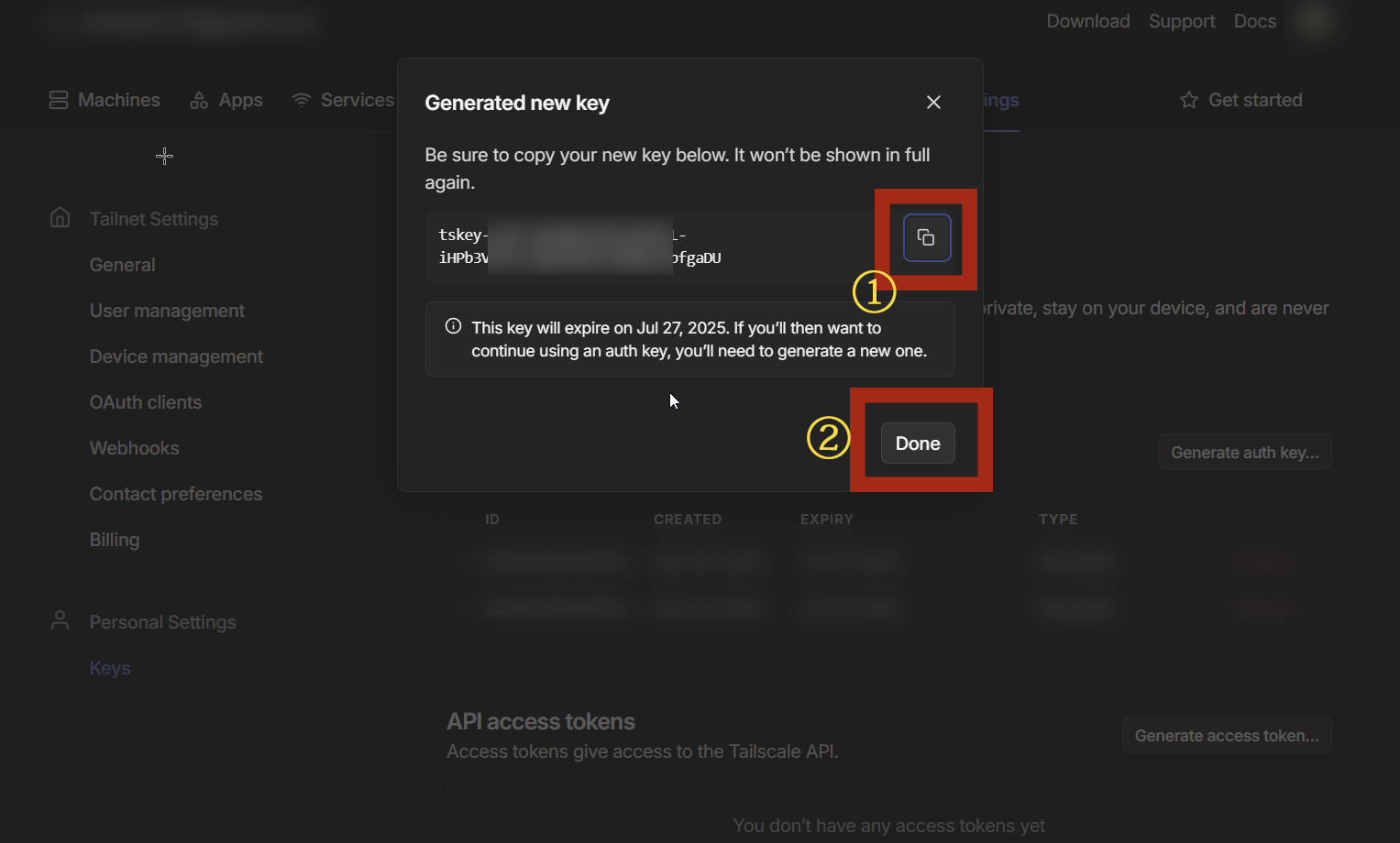

生成されたキーをコピーし、後の操作に使用するためにメモ帳などに保存します。

保存が完了したら、「Done」をクリックします。

2. Docker ComposeでNASにTailscaleをセットアップ

おそらく慣れてない人はここが鬼門です。もしわからなかったらちょっとやめたほうがいいかもしれない。

だけども、ほぼコピペ で終わるという。

ただし、当然自己責任です。

ということで。

NAS管理画面でDockerアプリを開き、「プロジェクト > 作成」。

以下の設定を記入:

services:

tailscale:

container_name: tailscale

image: tailscale/tailscale:latest # イメージ名

restart: always #再起動ポリシー

volumes:

- ./tun:/dev/net/tun

- ./lib:/var/lib

environment:

- TS_AUTH_KEY=ここに認証キーを入れる

- TS_STATE_DIR=/var/lib/tailscale

- TS_ROUTES=192.168.31.0/24 #自分のルートゲートウェイを入力

network_mode: host # ホストネットワークモードを使用

privileged: true # 特権モード

設定後、「今すぐデプロイ」で完了!

※TS_AUTH_KEYを必ず入れる

※TS_ROUTESも利用するローカルの環境にあったものにする

※改行やスペース等、一切触らない(これはそういう文法なのでスペースの有無で動かない、エラーが出ます)

デプロイ後、自動的にシステムがイメージをプルして、コンテナにて起動します。コンテナの中に入るとそれらがあります。

3. 接続確認と利用開始

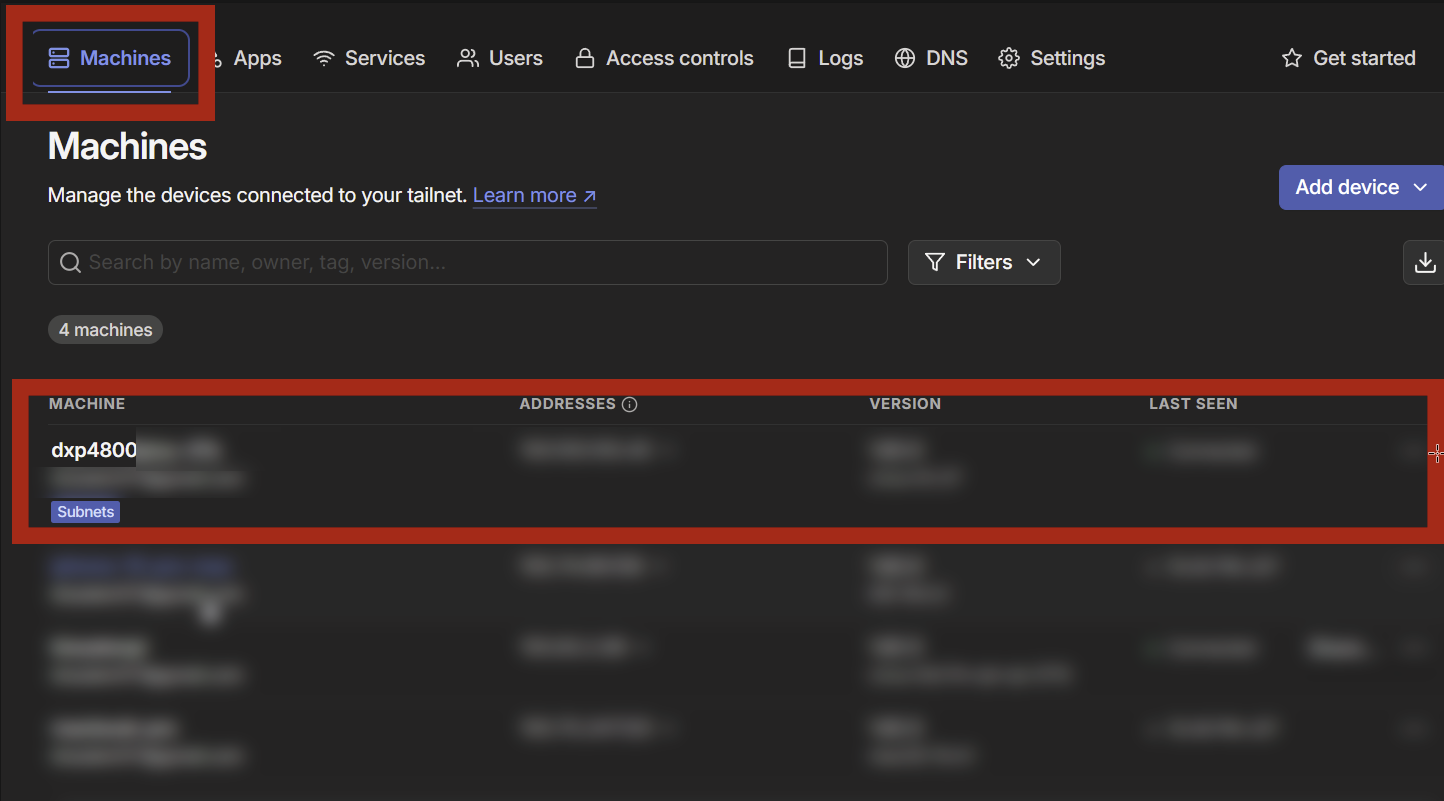

- Tailscale管理画面の「Machines」にNASが表示されているか確認

- PCやスマホでもTailscaleアプリをインストール&ログイン

- すべて同じネットワーク上にある感覚で使えるようになる

この時点で、NASの以外のデバイスにもTailscaleアプリをインストールし、同じアカウントでログインすれば、NASの中をアクセスできるようになります。ADDRESSESと書かれたところには特殊なIPが書かれており

http://XXX,XXX,XXX,XXX でアクセスすればそのまま中を見れます。

例えば、 SMBならばsmb://XXX.XXX.XXX.XXX と入れてあげればSMBを有効しているときに限り共有フォルダを覗きにいけます。

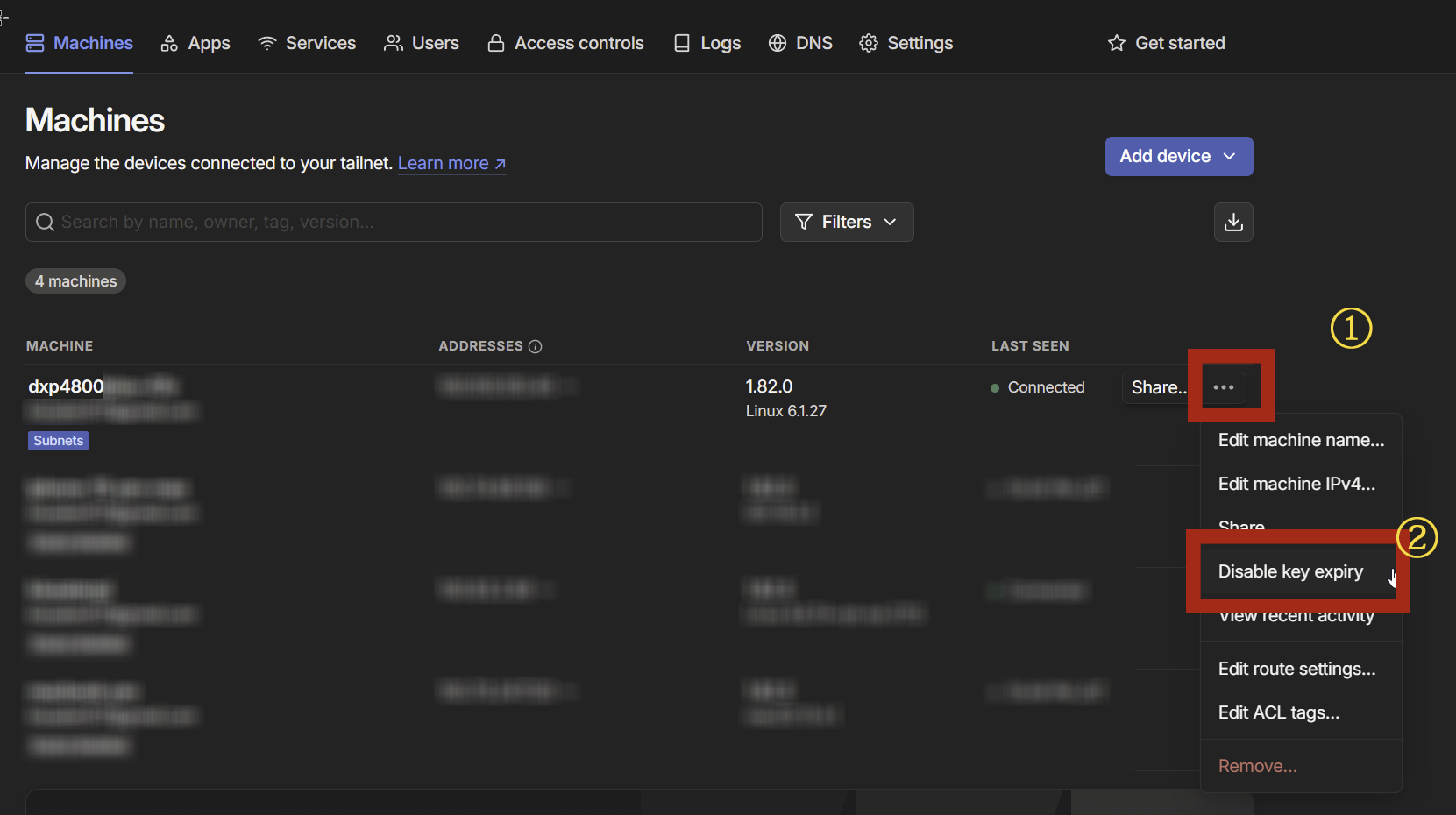

おまけの設定:デバイスキーの有効期限ポリシーを無効

通常、デバイスキーには有効期限が設けられていますが、設定の手間を減らすため、コンソール上でキーの自動失効を無効にすることができます。

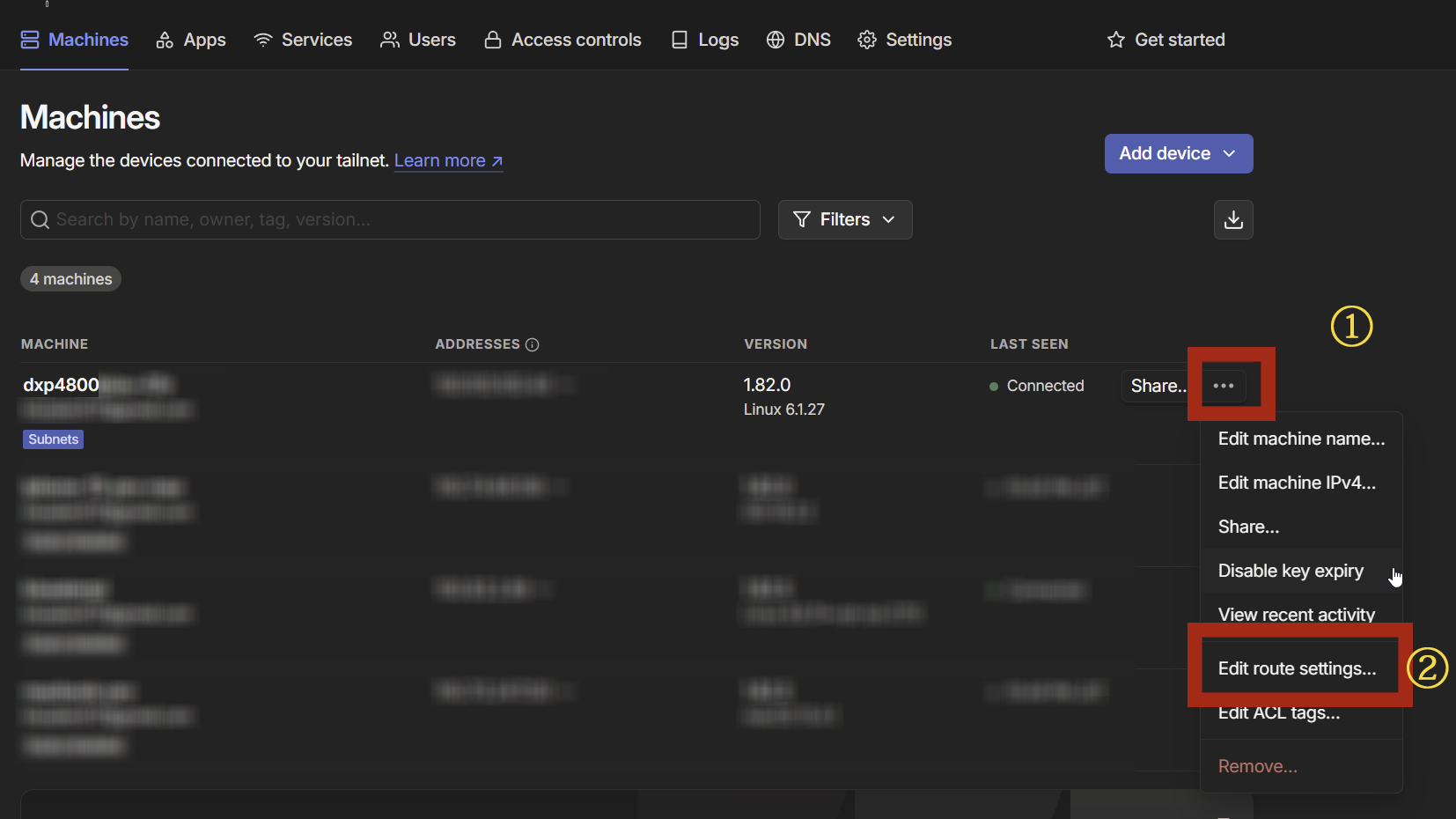

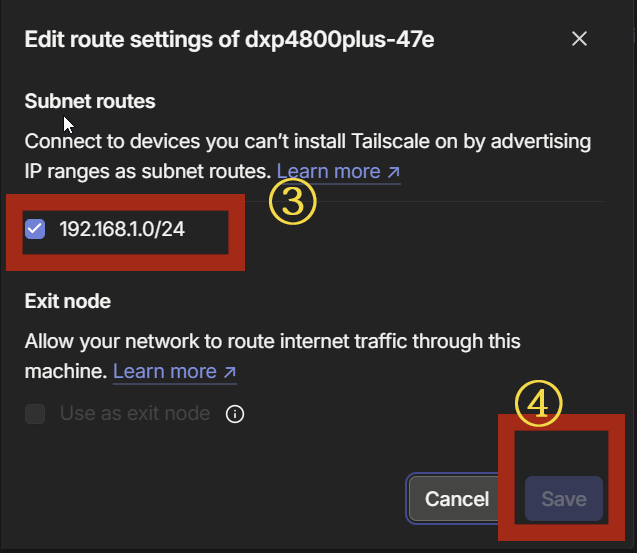

おまけの設定:ネットワークルートの設定

デバイスのコンソールで「Edit route settings」をクリックし、該当するゲートウェイアドレスにチェックを入れます。

コレをしてあげることで、Tailscaleを使って、NAS経由で、さらにその先のローカルLANにもアクセスできるようになります。

コレをしてあげることで、Tailscaleを使って、NAS経由で、さらにその先のローカルLANにもアクセスできるようになります。

例えば、WOL(Wake One Lan)が可能なPCがあれば、PCを遠隔で起動させられます。さらにそのPCに遠隔操作可能なアプリが入っていたら、遠隔起動後、P{Cをそうさして 出先からなにか必要なファイル等を送ったりできるわけです。

スポンサーリンク

まとめ|TailscaleでNASアクセスがここまで快適になるとは

最初は、「やっぱりVPNならWireGuardでしょ!」と思って、単体構築にチャレンジしたんですが……めちゃくちゃ大変でした。

でも、思い切ってTailscaleに切り替えたら、びっくりするくらい簡単&安全にVPN環境が作れてしまいました。

正直、もっと早く知ってたらなぁって思います。

もしあなたも、

- 外出先から自宅のNASにアクセスしたい

- PCやスマホをサクッとつなげたい

- ポート開放やDDNS設定なんて面倒なことはしたくない

そんなふうに思っているなら、迷わずTailscaleを試してみてください。

たしかに、

「Ugreen NASってもともと外からアクセスできるんじゃないの?」

って思うかもしれません。

でも、公式サービスがずっと続く保証はないし、いざという時に備えて、自分でVPNを持っておくってすごく安心だなと思います。

VPNって、もっと難しいものだと思ってたけど。

Tailscaleなら、誰でもサクッと作れる。

本当にそう実感しました。

参考